Рубрика: Статьи

Интересные статьи и обзоры из мира высоких технологий, советы по безопасности в сети, хранению паролей и личных данных.

Поломка холодильника событие неприятное

Приобретая бытовую технику, мы рассчитываем на то, что она будет без проблем работать на протяжении долгих лет. Но если вы обнаружили неисправность своего холодильника, не переживайте и не отправляйтесь тут же за новым прибором – как правило, проблему может решить качественный ремонт.

Никогда не предлагать сохранять пароли

Значение: средство Автозаполнение обозревателя Internet Explorer пытается угадать, какое слово вы хотите ввести в поле на Web-странице, и подставляет это слово за вас. Причины появления: с подобными окнами рано или поздно сталкивается каждый пользователь Windows. Решение: Средство Автозаполнение, описанное в главе 10, “Безопасность превыше всего”, автоматически заполняет поля в Web-формах (например, поле поиска на Web-узле […]

Созданного нового сервера Configuration Manager

Выполните восстановление сайта в месте аварийного восстановления, которое состоит из созданного нового сервера Configuration Manager (названного так же, как и сервер, находящийся в аварийном состоянии). Затем вы переустанавливаете Configuration Manager, но выбираете вариант Recover a site («Восстановить сайт»). Далее вы выбираете местоположение своей копии на сайте и местоположение резервной копии базы данных SQL Server. Таким […]

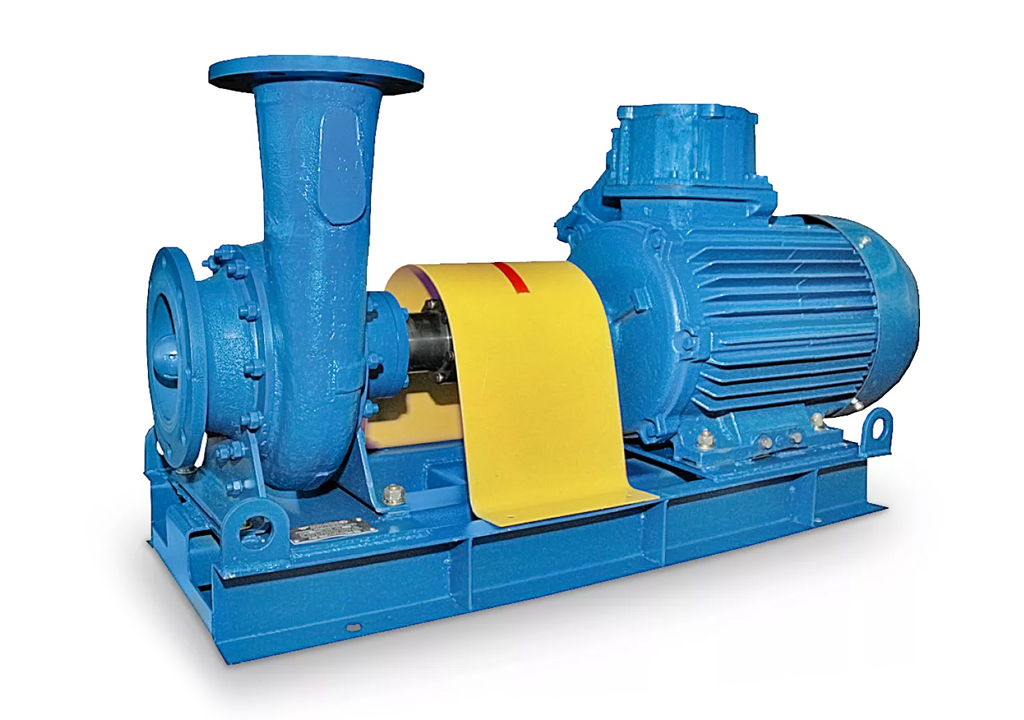

Виды насосов — характеристики и применение самых популярных!

Водяной насос — это лишь один из основных, которые вы можете встретить. Видов действительно много. Хотите узнать самые популярные? Может быть, вы хотели бы знать, для чего они нужны, каково их использование и что отличает каждый тип от другого? Из этой статьи вы все узнаете — может, вы знаете нужный вам тип, а его название не знали? Проверять! Типы и […]

Несколько слов о качестве копирования

Музыкальные компакт-диски содержат поистине гигантские объемы данных. К примеру, для хранения полного каталога записей Rolling Stones не хватило бы среднестатистического жесткого диска. Чтобы уменьшить объем копируемых файлов, программы наподобие проигрывателя Windows Media сжимают их примерно до одной десятой исходного объема. Сжатие музыкальных композиций приводит к снижению качества воспроизведения, в связи с чем возникает вопрос: насколько […]

Держите ценную информацию под рукой

Наткнулись в справочной системе Windows на статью с особо важными сведениями? Чтобы не потерять ее и в дальнейшем, щелкните в верхней части статьи на кнопке Добавить в избранное. Впоследствии достаточно просто щелкнуть в панели инструментов окна Центр справки и поддержки на кнопке Избранное, и на экране появится заголовок этой статьи. А что если вы забыли […]

База знаний Майкрософт

В последней части результатов поиска перечислены ссылки на разделы, найденные в базе знаний Microsoft. В этом громадном хранилище содержится описание проблем, ошибок и способов их устранения для каждого программного продукта, выпущенного корпорацией Microsoft. Все эти сведения могут оказаться довольно ценными для опытных пользователей. Для проведения поиска по базе знаний Microsoft компьютер должен быть подключен к […]

Постоянный и переменный токи

Постоянный ток (DC — от английского «direct current») описать легко, потому что он течет через проводник в одном направлении и выражается постоянным или импульсным сигналом. Самый обычный источник постоянного тока — это батарея. Как правило, помимо блока питания и блока управления, в электронных цепях используются источники постоянного тока. Переменный ток (AC — от английского «alternating […]

Отличные новогодние подарки IT

Вы ищите другие идеи подарков? Или вам надо что-то более доступное и менее дорогое, чем новый iPad или лэптоп? Тогда вы попали туда, куда нужно. Ниже мы собрали для вас несколько забавных и полезных продуктов, которые порадуют любого технаря из списка ваших друзей.

В сети есть молодые, но очень мощные инструменты заработка

Пользуются интернетом сегодня миллионы, но и десятая часть пользователей наверняка не знает о том, что глобальная паутина предоставляет просто неограниченные возможности для получения дохода. С каждым днем растет число тех, кто на просторах интернета пытается заработать дополнительный доход или превращает работу в основную. Перечислять способы заработка можно долго и главное здесь стремление и упорство, а […]