Рубрика: Статьи

Интересные статьи и обзоры из мира высоких технологий, советы по безопасности в сети, хранению паролей и личных данных.

Примеры «железного» хакинга

Что касается времени автономной работы, то наш ноутбук нельзя назвать лидером в этой области. Однако полученные результаты вполне могут потягаться с результатами других ноутбуков, обладающих такой же емкостью аккумуляторов (42 Вт-ч). Для кого будет интересна сборка ноутбука своими руками? Как мы думаем, для всех, кому: интересна сборка и построение своей собственной системы; не интересна экономия […]

Модификации с использованием кабелей для передачи данных

В начале главы мы говорили о том, что чаще взлом мобильных телефонов заключается как раз в хакинге программных средств, нежели аппаратных. Большого пространства для деятельности тут, правда, нет, так как в мобильных телефонах используется очень специфическое оборудование и сложные микротехнологии. В этой части мы хотим рассказать о некоторых возможностях программного взлома мобильных телефонов. В качестве […]

Удаление файлов

Чтобы удалить файл, вы должны находиться в папке, которая содержит этот файл. Открыв такую папку, напечатайте DEL имя файла. Имя файла должно включать расширение. Допустим, вы находитесь в C:\Windows\Desktop> и имеете в этой папке файл с названием poorkitty.txt. Чтобы удалить его, напечатайте DEL poorkitty.txt. Зловонный Windows поместил бы его в свой мусорный бачок. A DOS […]

Развилка на дороге

В предыдущих материалах серии я подчеркивал, что хотя решение вопроса о том, следует ли выполнять или воздерживаться от выполнения задания агента SQL Server в отношении базы данных, входящей в группу доступности AlwaysOn, не составляет особого труда, обеспечить выполнение или невыполнение этого задания — проблема чуть более сложная. Это объясняется некоторыми ограничениями, связанными с особенностями функционирования […]

Постапокалиптический модинг — обзор трёх корпусов

Обзор трёх стильных корпусов. Один выполнен в стиле постапокалиптики, другой создал фанат серии Battlefield. Дизайн третьего системного блока стал данью 3D-хоррора Dead Space. Постапокалиптика от mnpctech Американец Билл Оуэн и ребята из студии MNPCTECH не брезгуют постапокалиптическим направлением в моддинге. Недавно они представили свою версию системного блока Lanboy Apocalypse пережившего ядерную войну. Их вариант выглядит […]

Видеонаблюдение Noviсam — простота и надежность

Видеонаблюдение сегодня постепенно превращается из дорогого удовольствия, во вполне необходимую вещь, без которой сложно обеспечить безопасность на рабочих объектах и в жилье. Съемка позволит предупредить преступление, поскольку наблюдение то ведется в реальном времени, ну или в крайнем случае, поможет идентифицировать злоумышленников, если предотвратить незаконные действия не удалось. Проводное видеонаблюдение уходит в прошлое Сегодня (далее…)

Триплекс — безопасное стекло

Совсем недавно такие понятия как прочность, безопасность и стекло были несовместимы. Однако появление технологии триплекс в корне изменило сложившийся стереотип. Виды триплекса и характеристики материала Триплекс (лат. triplex – тройной) – многослойное стекло, состоящее из двух или более слоев, скрепленных при помощи полимерных соединений. Термином «триплекс» также принято называть технологию изготовления этого стекла. Для производства […]

Оптимизация работы Windows9.x

Затем нажимаю F5, чтобы обновить реестр. Теперь, если я кликну правой кнопкой «мыши» на «Пуск» (Start), то найду там новое дополнение к меню Блокнот. Кликнув на нем, я запущу в действие Блокнот. Мы можем не только добавлять, но и удалять существующие опции в этом окне. Чтобы удалить опцию «Найти» (Find), перейдите к следующему реестровому ключу: […]

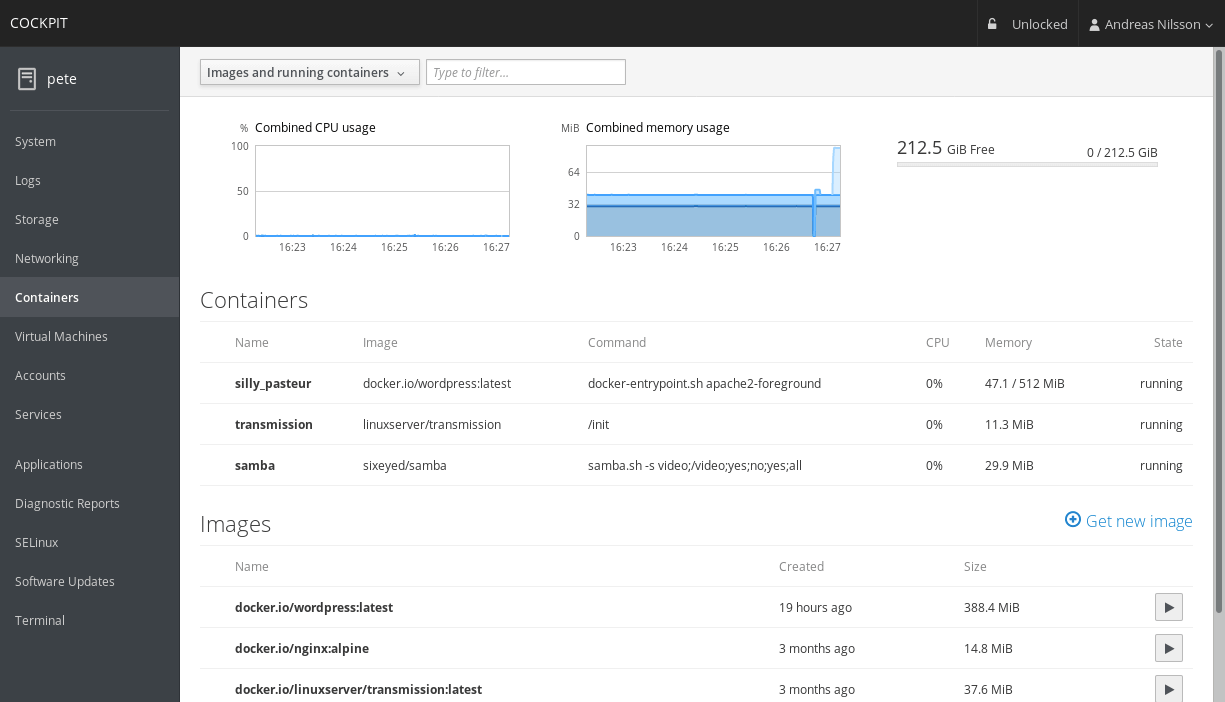

Современные cистемы управления сервером

Современные системы управления сервером играют ключевую роль в обеспечении эффективной работы информационных технологий в современном мире. С постоянным ростом объема данных и требований к скорости обработки информации, компании и организации нуждаются в надежных и мощных инструментах для управления своими серверами. Такие системы предлагают широкий спектр функций, позволяющих контролировать работу серверов, мониторить их производительность, автоматизировать процессы (далее…)

Вы сохраняете пароли в браузере? Но безопасно ли это?..

Часто бывают ситуации, когда друзья или сослуживцы просят “на минутку” воспользоваться вашим компьютером. Подумайте, насколько вы им доверяете. Самая очевидная опасность доступа посторонних к вашему компьютеру – это использование каких-либо программ от вашего имени. Можно, например, разослать любые письма по адресной книге в вашем почтовом клиенте или зайти в ваш Твиттер и признаться в любви […]